Тщательно построенные и хорошо функционирующие системы безопасности в веб-приложениях помогают компаниям укреплять свои позиции и устанавливать доверительные отношения со своими клиентами. Системы безопасности предотвращают утечку конфиденциальных данных, помогают компаниям поддерживать свою репутацию и минимизировать потери.

К сожалению, некоторые компании упускают из виду важность безопасности своих приложений и сталкиваются с долгосрочными негативными последствиями. Согласно отчету о безопасности Check Point Software, «87% организаций испытали попытку использования уже известной существующей уязвимости» в 2020 году.

Многие компании стараются свести к минимуму недостатки безопасности. Для этого они ищут надежные ИТ-компании с обширным опытом разработки приложений и используют самые эффективные и проверенные временем технологии для создания своих веб-приложений. Одна из таких технологий — React.js.

В этой статье мы объясняем, почему выбрать React.js для создания веб-приложения и как защитить приложения React.

Популярность React.js и почему ее выбрать

React.js — второй по популярности фреймворк JavaScript для веб-разработки согласно последнему опросу разработчиков StackOverflow. Это мощное решение для создания динамических и интерактивных пользовательских интерфейсов. С помощью React.js веб-разработчики могут создавать большие веб-приложения с высокой производительностью и простой масштабируемостью.

Основные особенности, которые делают React.js предпочтительной технологией для веб-разработки:

- повторно используемые компоненты для единообразного внешнего вида и упрощения разработки приложений;

- виртуальная модель DOM, которая обеспечивает быструю визуализацию веб-страниц и повышает производительность приложения;

- высокий уровень абстракции, упрощающий разработку приложений даже для новичков в React.js;

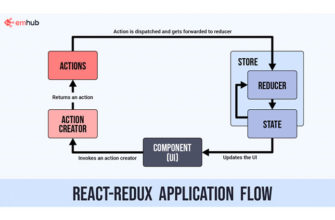

- Flux — архитектура Facebook для простого управления потоками данных в приложениях React.js;

- Redux — контейнер состояний, который организует приложения React.js, делая их согласованными и легко тестируемыми решениями;

- широкий спектр инструментов разработки, расширений и совместимых библиотек.

Stackshare заявляет, что React.js имеет 168,2 тыс. Звезд на GitHub с более чем 33,8 тыс. Форков GitHub. Более 9600 компаний используют React.js в своих технических стеках, включая Uber, Facebook, Netflix, Airbnb, Pinterest, Instagram и многие другие.

Почему важно соблюдать безопасность React.js

Любое веб-приложение для бизнеса предполагает обширный обмен данными и подключение к различным источникам. Это помогает предприятиям конкурировать на рынке и эффективно предоставлять услуги своим клиентам. С другой стороны, такая высокая возможность подключения делает веб-приложения подверженными широкому спектру недостатков безопасности и утечек данных.

Создавая свои веб-приложения с помощью React.js, веб-разработчики должны помнить, что React.js не имеет настроек безопасности по умолчанию. Следовательно, им необходимо знать, как решать наиболее распространенные проблемы безопасности, которые могут возникнуть в веб-приложениях.

К наиболее распространенным уязвимостям React.js относятся:

- опасные схемы URL;

- нарушенная аутентификация;

- Серверный рендеринг;

- SQL-инъекции;

- Застежка-молния;

- Межсайтовый скриптинг (XSS).

Уязвимости и решения в системе безопасности React.js

Давайте посмотрим на наиболее распространенные уязвимости React.js и рекомендации по их предотвращению.

Опасные схемы URL

Ссылки на другие ресурсы становятся опасными, когда хакеры добавляют к URL-адресам вредоносный код, который начинается с JavaScript. Когда пользователь нажимает на ссылку, он активирует скрипт в браузере. Безопасность приложения React.js не предотвращает использование ссылок без протоколов «HTTP:» или «HTTPS:» и не имеет функций для предотвращения потенциальных угроз.

Чтобы избежать использования JavaScript в своих ссылках, веб-разработчики могут:

- сделать ссылки начинающимися с протокола белого списка и отображать HTML-объекты в браузере;

- исключить ввод URL от пользователей, например, использовать идентификатор видео YouTube вместо ссылки;

- реализовать сторонние инструменты для очистки всех входных ссылок.

Сломанная аутентификация

Небезопасное соединение между веб-клиентом и сервером приводит к нарушению аутентификации и авторизации пользователей. Хакеры могут вмешиваться в процессы аутентификации и авторизации и испортить данные учетной записи пользователя, пароли, токены сеанса и другие объекты.

К наиболее распространенным факторам риска безопасности React.js, связанным со сломанной аутентификацией, относятся:

- отображение идентификаторов сеансов в URL-адресе;

- простые или легко предсказуемые учетные данные для входа;

- идентификаторы сессий и пароли, передаваемые с незашифрованными соединениями;

- атаки фиксации сеанса;

- сеансы, которые не становятся недействительными после выхода пользователя из системы, и другие.

Чтобы защитить протоколы базовой аутентификации HTTP, веб-разработчикам необходимо:

- определить, есть ли у заголовка «WWW» домена реальный атрибут, который помогает избежать несоответствия в идентификаторах пользователей и их паролях;

- используйте правильные методы аутентификации, например, убедитесь, что веб-приложение отвечает страницей с ошибкой статуса 401 в случае неудачной аутентификации;

- реализовать многофакторную аутентификацию;

- внедрить облачную аутентификацию, например, Google Cloud Identity Platform или Azure Active Directory;

- реализовать проверку паролей на сильные и слабые стороны.

Рендеринг на стороне сервера

Многие веб-приложения используют рендеринг на стороне сервера при отображении своих веб-страниц и контента для пользователей. Серверный рендеринг имеет много преимуществ. Это улучшает производительность приложений, ускоряет загрузку веб-страниц и обеспечивает стабильную работу SEO. Тем не менее, этот тип рендеринга страницы может вызвать некоторые проблемы с безопасностью.

При рендеринге начального состояния веб-страницы с помощью Redux веб-разработчики могут сгенерировать переменную документа из строки JSON, которая выглядит следующим образом:

<script>window.__STATE__ = ${JSON.stringify({ data })}</script>

JSON.stringify () может быть рискованным методом, поскольку он преобразует любые данные в строку и отображает ее на веб-странице. В результате злоумышленники могут вставить вредоносный код в строку JSON и в конечном итоге получить контроль над веб-приложением или его данными.

Чтобы устранить эту уязвимость, веб-разработчикам необходимо:

- часто выполняйте обзоры кода и проверяйте данные, которые появляются в JSON.stringify ();

- используйте модуль NPM сериализации-JavaScript, чтобы избежать рендеринга JSON.

SQL-инъекции

Этот тип атаки направлен на базы данных приложения. Злоумышленники внедряют вредоносный код SQL в базу данных и получают доступ к хранимой информации. Получив учетные данные администратора, они могут редактировать, удалять или создавать новые записи.

Существуют различные типы SQL-инъекций, такие как на основе ошибок, на основе времени и на основе логических ошибок, и приложения React уязвимы для всех из них. Таким образом, чтобы свести к минимуму количество SQL-атак, веб-разработчики могут:

- реализовать белые списки для фильтрации всех видов входных данных;

- применять принцип наименьших привилегий ко всем учетным записям, когда веб-приложение может использовать только один оператор (SELECT, UPDATE, INSERT или DELETE) для определенных операций;

- назначать роли базы данных разным учетным записям;

- использовать сканеры уязвимостей;

- проверять все функции API в соответствии с их схемами API.

Застежка-молния

Уязвимость Zip Slip возникает, когда пользователи приложения отправляют zip-файлы уменьшенного размера в приложения React.js. Когда веб-приложение распаковывает такие файлы, оно восстанавливает их до исходного размера. Некоторые из этих файлов могут содержать хакерские коды, которые предоставляют злоумышленникам доступ к системе.

Злоумышленники могут использовать эту уязвимость React.js и перезаписать файлы, отвечающие за конфигурации приложений и хранение информации. С помощью Zip Slip они могут проникнуть в систему приложения на клиентском или серверном уровнях.

Чтобы исключить возможность хакерской атаки Zip Slip, веб-разработчики могут:

- убедитесь, что все файлы в их веб-приложении имеют стандартные имена и не содержат специальных символов;

- генерировать новые имена для zip-файлов, загруженных в систему.

Межсайтовый скриптинг

Межсайтовый скриптинг (XSS) — серьезная уязвимость, которая появляется, когда злоумышленникам удается обманом заставить веб-приложение запустить код JavaScript. Его можно разделить на две формы:

- Отраженный межсайтовый скриптинг

Это происходит, когда веб-приложение получает вредоносный код JavaScript из надежного источника в виде HTTP-запроса. И этот код обрабатывается браузером приложения.

В результате вредоносный сценарий получает доступ к файлам cookie, токенам сеанса или другим конфиденциальным данным из браузера. Эти сценарии также могут переписывать содержимое HTML-страницы или выполнять нежелательные действия, которые может выполнить пользователь.

- Сохраненные межсайтовые сценарии

Сохраненный XSS поступает из ненадежного источника. Веб-приложение хранит вредоносный контент на сервере или в базе данных для последующего использования. Когда пользователь запрашивает сохраненные данные, скрипт начинает работать на стороне сервера, генерируя данные и отправляя их пользователю.

Чтобы защитить свои приложения на основе React.js от XSS-атак, веб-разработчики могут:

- отключить или избегать написания кода, в который злоумышленники потенциально могут вставить инструкции для запуска вредоносных сценариев, например исключить в HTML-элементы, такие как <script>, <object>, <embed> и <link>;

- реализовать библиотеки сниппетов, такие как ES7 React, Redux и другие;

- используйте {} для привязки данных по умолчанию — таким образом среда React автоматически экранирует значения;

- использовать брандмауэр веб-приложений в коде приложения;

- использовать специальные инструменты для сканирования встроенных приложений на наличие XSS-уязвимостей.

Резюме по безопасности React.js

Многие компании с мировым именем ищут компании-разработчики React для создания своих веб-решений. React.js — это надежный и эффективный фреймворк, который помогает создавать быстрые, высокопроизводительные и многофункциональные веб-приложения.

Однако, как и любой фреймворк для разработки программного обеспечения, React.js не на 100% устойчив к взлому. Тем не менее, веб-разработчики могут принять некоторые меры, чтобы свести к минимуму количество злонамеренных атак.

Вот краткое изложение наиболее полезных практик, которым могут следовать веб-разработчики для создания эффективных систем безопасности в своем приложении React.js:

- используйте белые списки для фильтрации всех входных данных приложения и частого аудита кода React на предмет потенциальных уязвимостей;

- проверять код и функции приложения на возможность вставки вредоносных частей кода, таких как URL-адреса или элементы HTML;

- улучшить защиту приложений с помощью сканеров уязвимостей, модуля NPM сериализации JavaScript, брандмауэра веб-приложений и т. д.;

- использовать надлежащие методы и технологии аутентификации;

- проверять базы данных на предмет возможных SQL-инъекций и правильно назначать роли различным учетным записям;

- проверять все функции API в соответствии с их схемами API;

- переименовывать загруженные zip-файлы;

- используйте {} для привязки данных по умолчанию, чтобы предотвратить атаки XSS.